Vulnerability Management: Sicherheit durch Schwachstellenmanagement

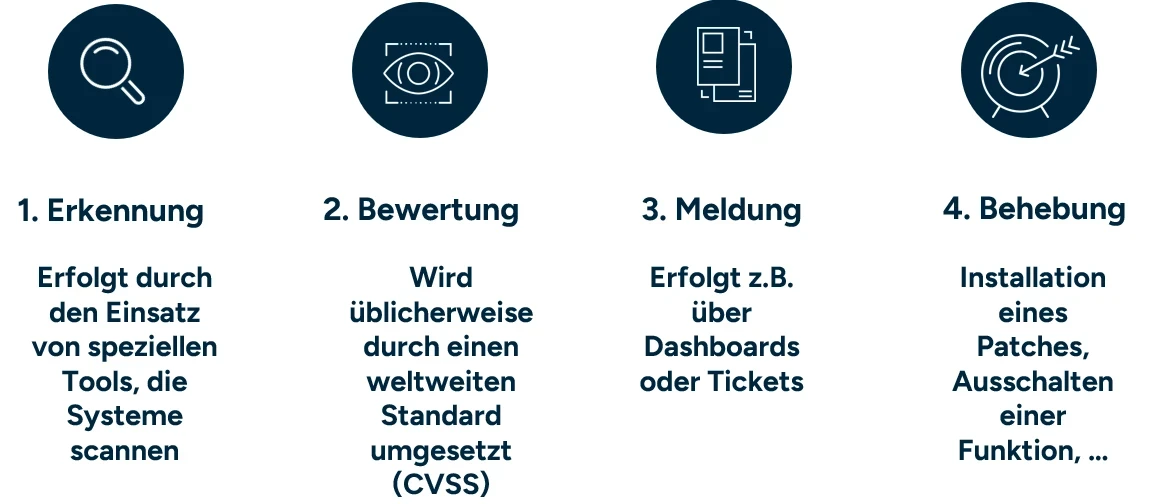

Die vier Phasen des Schwachstellenmanagements

Das Schwachstellen-Management besteht aus vier Phasen. Im ersten Schritt erfolgt die Erkennung von Schwachstellen. Dies kann in sehr kleinen Umgebungen manuell geschehen, indem Meldungen eines CERTs wie dem CERT-Bund ausgewertet werden. Wer dies einmal versucht hat, weiß jedoch das die schiere Anzahl an Meldungen und die manuelle Prüfung, ob genau die betroffene Version einer Applikation im Einsatz ist, schnell zu einer Überlastung führen kann. Häufig führt diese Überlastung in der Folge dazu, das die Meldungen nicht mehr abgearbeitet werden können oder schlichtweg ignoriert werden.

1. Erkennung durch den Einsatz von Schwachstellenmanagement-Tools

Komfortabler und effektiver ist der Einsatz von spezialisierten Tools. Diese sind in der Lage, verschiedene Aspekte eines Systems zu erkennen. Dies kann unter anderem der Versions- und Patch-Stand eines Betriebssystems oder einer Applikation aber auch die Konfiguration sein. Dabei wird zwischen verschiedenen Scan-Methoden unterschieden, abhängig vom System und dem zu erreichenden Ziel.

Externe Scans

Externe Scans sind der Blick „von außen“ auf ein System. Unter anderem können folgende Scans durchgeführt werden:

- Entdeckung von Hosts: Hierbei werden alle aktiven Hosts im Netzwerk ermittelt. Dies ist wichtig, um den Umfang der zu scannenden Systeme zu verstehen.

- Portscans: Durch das Scannen von Ports auf den Hosts können offene Ports und potenzielle Schwachstellen erkannt werden. Offene Ports können auf unsichere Dienste oder veraltete Software hinweisen.

- Website-Scans: Bei externen Webanwendungen werden Schwachstellen wie Cross-Site-Scripting (XSS), SQL-Injection und andere Angriffsvektoren identifiziert.

Interne Scans

Interne Scans erfolgen innerhalb des Netzwerks und verwenden Anmeldeinformationen, um auf Systeme zuzugreifen. Sie umfassen:

- Credential Scans: Hierbei werden Anmeldeinformationen verwendet, um auf Systeme zuzugreifen. Dies ermöglicht die Identifizierung von Schwachstellen, die nur nach erfolgreicher Authentifizierung sichtbar sind.

- Compliance-Scans: Diese Scans gleichen Systeme mit einem Baseline-Standard ab. Sie prüfen, ob die Konfiguration den Sicherheitsrichtlinien entspricht, beispielsweise ob die Passwort-Richtlinie konfiguriert oder die Monitoring-Software aktiv ist. Ebenso können die technischen Bestandteile von Normen und Standards wie die ISO/IEC 27001, das BSI IT-Grundschutz Kompendium oder CIS Benchmarks geprüft werden.

2. Bewertung von Schwachstellen

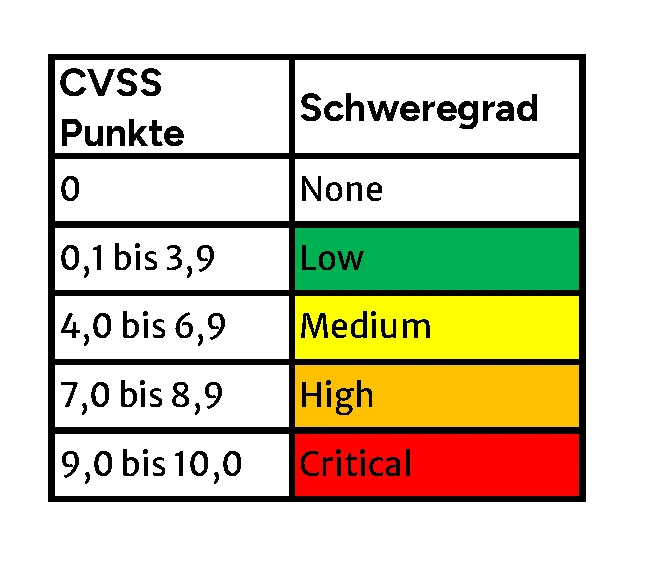

Durch die Verwendung eines Tools zum Scan von Schwachstellen wird bereits eine allgemeine Bewertung vorgenommen. Diese basiert auf dem Common Vulnerability Scoring System (CVSS) und besteht aus mehreren Faktoren wie dem Angriffsvektor, der Komplexität eines möglichen Angriffs, ob eine Interaktion durch einen Anwender notwendig ist und den betroffenen Schutzzielen. Abhängig von diesen Faktoren werden Punkte vergeben, welche in der Summe zwischen 0 und 10 liegen können. Der Schweregrad ergibt sich in der Folge aus dem Punkte-Bereich.

Die allgemeine Bewertung ist somit ein guter erster Anhaltspunkt für die Bewertung von Schwachstellen und kann in vielen Fällen als einziger Indikator gelten. Einige Tools für das Schwachstellen-Management bieten darüber hinaus jedoch weitere Möglichkeiten zur tieferen Bewertung. So ist es beispielsweise sinnvoll, zuerst Schwachstellen von Systemen zu schließen, welche öffentlich erreichbar sind wie im Beispiel oben. Ebenso kann die Behandlung von Schwachstellen priorisiert werden, bei der gerade eine aktive Ausnutzung z.B. durch Ransomware festgestellt wurde.

3. Meldung

Die Meldung von Schwachstellen kann auf vielfältige Weise geschehen. Das Schwachstellen-Management-Tool visualisiert die erkannten Schwachstellen meistens auf einer Web-Oberfläche, stellt diese aber auch per API zur Verfügung oder ist in der Lage, selbstständig Tickets im Ticket-System zu erzeugen. Wichtig ist hier, das möglichst der im Unternehmen etablierte Weg genutzt wird, um eine Akzeptanz bei den Teams zu erreichen die diese Schwachstellen beheben müssen. Die ausschließliche Nutzung eines weiteren Tools kann hier kontraproduktiv sein. Stattdessen kann die Web-Oberfläche ergänzend tiefere Informationen liefern, beispielsweise wo genau die Schwachstelle erkannt wurde, wie diese behoben werden kann oder auch Links zu weiterführenden Informationen des Herstellers.

4. Behebung: Herausforderungen beim Patchen

Die Behebung von Schwachstellen ist die letzte Aufgabe vom Lebenszyklus einer Schwachstelle. Zwar kann in seltenen Fällen die Akzeptanz möglich sein, jedoch wird üblicherweise ein Patch installiert oder ein Workaround implementiert.

Das Verteilen von Patches oder Implementieren eines Workarounds kann jedoch auch dazu führen, das ein System für die Zeit des Patchens nicht verfügbar ist oder das mit dem Patch ein Bug installiert wurde. Daher sollte auch hier abhängig von der Bewertung entschieden werden, ob dieser Patch schnellstmöglich verteilt wird oder aber erst zur nächsten geplanten Wartung des Systems. Zudem sollte abgewägt werden, ob zuerst ein Test in einer Testumgebung durchgeführt wird oder die Behebung direkt in der Produktivumgebung erfolgen soll.

Fazit

Das Schwachstellenmanagement ist von entscheidender Bedeutung, um Sicherheitsrisiken zu minimieren und potenzielle Bedrohungen abzuwehren. Durch die Identifizierung und Behebung von Schwachstellen können Organisationen ihre Sicherheit aufrechterhalten und ihre Ziele schützen.

Mehr erfahren

Dieser Blogbeitrag gibt Einblicke in die Inhalte eines Live-Talks zu den Themen Hybrid Work und Zero Trust.

Bei der Virtualisierung von Infrastrukturen gerät man manchmal an Grenzen des Machbaren. Doch workarounds sind oft möglich.

Wie schafft man es, eine Cloud-Umgebung sowohl jederzeit verfügbar wie auch sicher gegen Datenverlust zu machen?

Team SPIRIT/21

E-Mail: info@spirit21.com

Das SPIRIT/21-Team berät Sie gerne rund um Ihre IT-Aufgabenstellungen von der Beratung über die Implementierung bis hin zum Betrieb einzelner Services und kompletter IT-Infrastrukturen. Wir liefern Lösungen, die funktionieren. Wir freuen uns auf Ihre Nachricht.